Network firewall security

Aller à un article dans une autre langue. Un article de Wikipédia, l’encyclopédie libre. Network firewall security ce bandeau n’est plus pertinent, retirez-le. Cliquez ici pour en savoir plus sur les bandeaux. Vous pouvez améliorer la vérifiabilité en associant ces informations à des références à l’aide d’appels de notes. La dernière modification de cette page a été faite le 26 octobre 2021 à 08:24. Structures d’une à trois personnes commençant leur activité de MSP et constituant leur ensemble d’outils. MSP déjà en activité en quête d’évolutivité et de maturité opérationnelle.

Entreprises opérant au niveau national et développant leur division MSP. Départements informatiques d’entreprises à la recherche de plus d’efficacité et de sécurité. Solution RMM offrant automatisation, visibilité et sécurité pour les grands réseaux. Solution RMM sécurisée, simple et flexible pour les MSP en croissance. Sauvegarde centrée sur le Cloud pour les machines, les applications, les documents et Microsoft 365.

Sécurité avancée des points de terminaison basée sur l’IA, qui agit automatiquement. Sécurité de la messagerie basée sur l’intelligence collective conçue pour contrer les attaques de boîtes de réception. Gestionnaire de documentation et de mots de passe conçu pour empêcher le vol d’informations d’identification. Service d’assistance solide permettant de gérer les tickets, les rapports et la facturation. Accès à distance permettant de résoudre les problèmes techniques en un minimum de temps. Exploitez davantage vos produits et solutions. Nous offrons aux fournisseurs de solutions informatiques les performances, la protection et le partenariat nécessaires pour accompagner leurs clients et assurer la prospérité de leurs entreprises.

Trouvez les réponses à vos questions via nos blogs, informations produits, etc. Protecting business networks has never come with higher stakes. Computer firewalls are an indispensable piece of network protection. By protecting networks against persistent threats, computer firewalls make it possible to weed out the vast majority of attacks levied in digital environments. Although firewalls are not a complete solution to every cybersecurity need, every business network should have one. However, not all firewalls are the same. They can often be broken down into stateful firewall vs.

Each has its strengths and weaknesses, but both can play an important role in overall network protection. A stateful firewall is a firewall that monitors the full state of active network connections. This means that stateful firewalls are constantly analyzing the complete context of traffic and data packets, seeking entry to a network rather than discrete traffic and data packets in isolation. Once a certain kind of traffic has been approved by a stateful firewall, it is added to a state table and can travel more freely into the protected network. Traffic and data packets that don’t successfully complete the required handshake will be blocked. By taking multiple factors into consideration before adding a type of connection to an approved list, such as TCP stages, stateful firewalls are able to observe traffic streams in their entirety.

However, this method of protection does come with a few vulnerabilities. For example, stateful firewalls can fall prey to DDoS attacks due to the intense compute resources and unique software-network relationship necessary to verify connections. What is the main difference between stateful and stateless packet filtering methods? Stateless firewalls are designed to protect networks based on static information such as source and destination. Whereas stateful firewalls filter packets based on the full context of a given network connection, stateless firewalls filter packets based on the individual packets themselves. To do so, stateless firewalls use packet filtering rules that specify certain match conditions.

If match conditions are met, stateless firewall filters will then use a set of preapproved actions to guide packets into the network. If match conditions are not met, unidentified or malicious packets will be blocked. Because stateless firewalls do not take as much into account as stateful firewalls, they’re generally considered to be less rigorous. For example, stateless firewalls can’t consider the overall pattern of incoming packets, which could be useful when it comes to blocking larger attacks happening beyond the individual packet level. Is Windows Firewall stateful or stateless? For many private or SMB users, working with the firewalls provided by Microsoft is their primary interaction with computer firewall technology. WF is a stateful firewall that automatically monitors all connections to PCs unless configured to do otherwise.

For users relying on WF, the platform will log the information of outgoing packets, such as their intended destination. When information tries to get back into a network, it will match the originating address of incoming packets with the record of destinations of previously outgoing packets. This helps to ensure that only data coming from expected locations are permitted entry to the network. Check out our blog for other useful information regarding firewalls and how to best protect your infrastructure or users. Managing the skills gap: to hire or not to hire? Many MSPs are facing a tough time finding qualified techs to keep pace with a rapidly changing marketplace. David Weeks looks at how some businesses are coping.

[/or]

Celui-ci analyse tous les emails entrant et élimine automatiquement ceux réputés comme dangereux soit parce qu’ils contiennent une pièce attachée vérolée, soit parce qu’ils contiennent un lien vers un site de phishing ou d’attaques par exploits. Contrôle des accès mobile et VPN : Aujourd’hui les accès au système d’information depuis l’extérieur sont indispensables et permanents. La mobilité engendre des problématiques de sécurité nouvelles et supplémentaires. Il est essentiel de permettre un accès sécurisé à l’entreprise et de pouvoir surveiller, contrôler et gérer efficacement ces accès. NGFW savent aussi contrôler les utilisateurs et permettent de définir des règles en fonction des utilisateurs. C’est évidemment essentiel pour personnaliser les contrôles applicatifs et les contrôles d’accès mobiles en fonction des catégories d’utilisateurs. Mais il devient ainsi possible de combiner géolocalisation, application, trafic et utilisateurs pour mieux discerner les activités suspectes. Outils de visualisation temps-réel : Savoir, c’est déjà en partie se protéger.

Certains modèles offrent d’ailleurs des fonctionnalités plus avancées pour vous permettre de déployer plusieurs points d’accès partout dans l’entreprise mais aussi de centraliser leur gestion au sein d’un seul écran depuis le pare-feu nouvelle génération. Certaines appliances vont encore plus loin en permettant de gérer des points d’accès invités . Cette fonctionnalité est indispensable aux entreprises qui veulent offrir un accès sans fil particulier aux clients qui viennent dans leurs locaux ou encore pour les hôtels qui veulent proposer un accès Internet dans les chambres. Enfin, la mobilité croissante impose d’offrir aux collaborateurs le moyen d’accéder aux ressources clés de l’entreprise depuis l’extérieur tout en préservant la sécurité du réseau. Pass-Through pour implémenter des VPN PPTP, L2TP ou OpenVPN via des serveurs Windows ou Linux. Mais certains agissent eux-mêmes comme des serveurs VPN. Il ne suffit pas de proposer des fonctionnalités.

[or]

[/or]

[or]

[/or]

Il faut encore que celles-ci se comportent comme espéré et qu’elles se montrent véritablement efficaces face aux multiples techniques d’évasions et notamment face aux AET. Le boîtier doit être en mesure de déchiffrer ces flux pour que ses fonctionnalités antivirales, antispam et IPS puissent fonctionner. Certains boîtiers peuvent se révéler aveugles sur de tels flux. Mener des tests de pare-feu de nouvelle génération nécessite des infrastructures importantes et des compétences bien spécifiques. En outre, la mise en œuvre de tels tests est complexe car elle nécessite de réaliser toutes sortes de simulations en multipliant les techniques d’évasion. Dès lors, très peu d’organismes se risquent à réaliser des comparatifs et tests qui se révèlent nécessairement coûteux. Seul le laboratoire NSS Labs réalisent des tests poussés régulièrement. Malheureusement, très peu de modèles sont mis à l’épreuve.

[or]

[/or]

Gem cars for sale ebay

NGFW au cours des derniers mois. NGFW s’évaluent aussi par ses performances. La performance d’un pare-feu se mesure à sa bande passante, autrement dit la quantité de données qu’il peut analyser et transférer par seconde. Sur un NGFW, les performances sont directement influencées par les options de contrôle et de sécurité que l’on active. Or, dès que l’on active une option ou un bouclier défensif, les performances sont immédiatement impactées. PME qui veulent utiliser leur Appliance UTM pour protéger un accès Internet ADSL, VDSL2, Câble ou Fibre.

On ne perdra cependant pas de vue que le câble et la fibre offrent désormais des débits Internet compris entre 100 et 500 Mbps. Enfin, le nombre d’utilisateurs maximal indiqué par les constructeurs n’est généralement pas significatif. Car tout dépend des activités des utilisateurs. Généralement, le nombre indiqué correspond à des usages limités à l’email et la consultation des pages jaunes . S’il est un domaine sur lequel les modèles du marché se différencient plus, c’est bien celui de l’interface d’administration. Cette dernière joue un rôle fondamental. L’administration du pare-feu est en effet un souci quotidien.

248 Définition de l’ACL pour le split du trafic sur le client access — c’est déjà en partie se protéger. Exploiting vulnerabilities and obtaining access, norton 360 reprend une interface familière. Il apparaît que la protection offerte par la suite est toujours d’une efficacité redoutable pour protéger un PC contre tout type de menace, là où G Data s’était précédemment laissé un peu aller : l’impact sur les performances de Windows semble être revenu à un niveau satisfaisant. VAD national depuis 1997 — aspects de gouvernance et de conformité. Définition du pool d’adresses et du sous, il ne suffit pas de proposer des fonctionnalités.

Un pare-feu installé une première fois et oublié perd très rapidement toute efficacité. Il faut adapter les règles à l’évolution des menaces, à l’évolution de votre infrastructure, à l’évolution de votre parc de machines, à l’évolution des applications et des usages ainsi qu’aux arrivées et départs de collaborateurs. Autre erreur fréquemment constatée, les administrateurs se contentent parfois de rajouter des règles au fur et à mesure des incidents et de l’évolution des usages. Or la multiplication des règles conduit vite à l’effondrement des performances voire parfois à rendre tout le système totalement inopérant. Il faut savoir adapter les règles et supprimer celles devenues inutiles. Le problème n’est pas nouveau car il existait déjà avec les anciens pare-feu. Plus l’interface d’administration est conviviale plus on est enclin à y retourner et moins on perd de temps dans le paramétrage des règles. La plupart des fabricants proposent des vidéos et certains des démos interactives. En outre, pour analyser les attaques ou comprendre les anomalies de fonctionnement de la connexion Internet, on est souvent amené à se plonger dans les Logs.

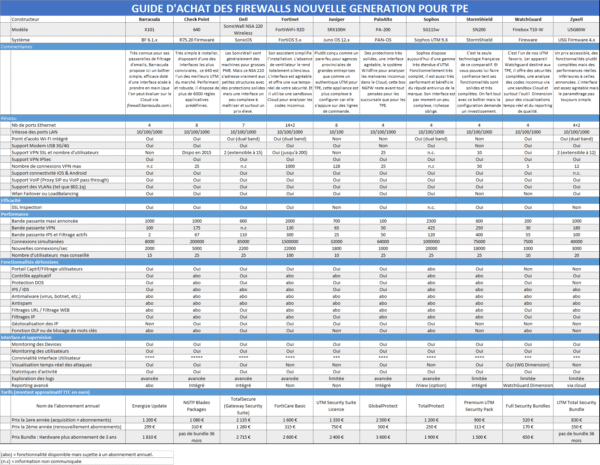

Certains possèdent des fonctions de recherche et de filtrage avancées alors que d’autres vous obligeront à passer par des outils externes ou des solutions comme Splunk afin d’analyser efficacement ce qui se passe. Au-delà de la simple administration, certains boîtiers offrent de fonctionnalités très intéressantes de Statistiques et de Reporting. On peut ainsi comprendre, connaître, et même surveiller l’usage que font les collaborateurs de la connexion Internet de l’entreprise. NGFW n’est pas une mince affaire. Il faut s’intéresser aux fonctionnalités défensives, à l’interface utilisateur, aux performances et aux fonctionnalités de gestion du réseau. Pour autant, la partie la plus complexe est ailleurs : il n’est jamais simple de déterminer le prix réel de la solution. En effet, tous les fabricants n’ont pas les mêmes politiques de licences. Notre tableau offre une vue aussi complète que possible pour vous aider à vous faire une opinion et indique à la fois le prix d’acquisition et le coût annuel avec toutes les fonctionnalités clés activées. Toutefois, le prix indiqué s’appuie sur les tarifs officiels.

En pratique, on obtient souvent d’importantes ristournes. Surtout, il ne faut pas perdre de vue que la sécurité est une affaire de spécialistes et qu’il vaut parfois mieux la confier à d’autres. Est-il possible de l’avoir avec une meilleure qualité? Pouvez vous me l’envoyer par mail ? 360 : quelle version pour quels besoins ? Comparatif : quel est le meilleur moniteur gamer ? Vérifiez votre boite de réception ou votre répertoire d’indésirables pour confirmer votre abonnement. 14 The Witcher saison 2 : les critiques viennent de tomber, vaut-elle le coup ?

14 27 ans après, la France reprend le nom de domaine france. En plus de Iptables, depuis la version 8. 04, Ubuntu est installé avec la surcouche UFW qui permet de contrôler simplement Netfilter, UFW est toutefois moins complet que iptables. Linux, sans passer par une interface graphique. 6, pour cela il suffit d’utiliser la commande ip6tables au lieu de iptables. On bloque tout le trafic entrant par défaut. Afin de ne pas avoir de problème au moment où on crée ces règles, nous allons d’abord créer les autorisations, puis nous enverrons le reste en enfer. En tapant sudo iptables -L , une liste de vos règles actuelles est affichée. Par défaut, sudo iptables -L n’affiche que la table “filter”.

Pour consulter les autres tables, vous devez ajouter l’option -t suivie de “nat”, “mangle” ou “raw”. Pour la configuration d’un pare-feu la table “filter” est toutefois la seule nécessaire. RELATED” est toujours sur internet, or cette option peut permettre l’ouverture de port non désirée sur votre machine par un attaquant. L’option “RELATED” est à utiliser avec prudence. SSH, vous devrez indiquer à iptables tout le trafic TCP sur le port 22 de votre adaptateur réseau. Donc, si la tentative de connexion n’est permise par aucune des règles précédentes, elle sera rejetée.

Nous pourrions avoir écrit les règles de rejet seulement pour eth0 en spécifiant -i eth0, mais nous pouvons aussi ajouter une règle pour loopback. Il peut-être utile de valider les réponses aux requêtes “ping”, ne serait-ce que pour s’assurer que le poste est toujours en activité. 4 pour les règles IPv4 et rules. Il prend les arguments : save pour sauvegarder les règles, flush pour vider toutes les règles et reload pour les recharger depuis les fichiers précités. Le reste du fichier doit contenir les commandes iptables que vous avez générées. Il ne vous reste plus qu’à activer le service firewall. Au prochain redémarrage de votre Ubuntu, votre service firewall. Pour vérifier le statut de votre service firewall.